2015年6月に、日本年金機構による125万件にも及ぶ大規模な情報漏えい問題が起こりました。

素朴な疑問として、次の2つがすぐに思いつきます。

- 日本年金機構の職員のパソコンで用いられているメールソフトは何なのか?

- そしてセキュリティ対策ソフトは何を用いており、どのような設定になっていたのか?

とても興味深い問題ですが、ここでは詮索は止めておきます。

そこで、「もしも日本年金機構がGmaiを利用していたら・・・」、ということで、実証も交えながら、思いつくままに書いてみたいと思います。

マルウェア「Emdivi」

日本年金機構で問題となったマルウェア「Backdoor.Emdivi」は、侵入先のコンピュータから機密情報を盗み取るトロイの木馬と呼ばれるマルウェアの一つで、事件発生の約半年以上前の2014年秋ごろに、ネットニュースでも話題となっていました。

同時期には健康保険組合などの医療費通知ということで偽装したメールが多くの日本企業に送られた事件がありましたが、この時のマルウェアも同種のものでした。

その後、亜種として進化したものが一般企業のみならず、公的機関にまで、メールと共に添付ファイルで送りつけられていたようです。

以降、セキュリティソフトを提供している各社がこの「Backdoor.Emdivi」に関する警鐘を鳴らしていましたが、日々を追うごとに進化してしまっていたようです。

送られてきたメールを日本年金機構の職員が開き、さらに添付ファイルを開いてしまった事で、マルウェアがPC内に潜むことになり、港区の海運業者のサーバを踏み台として(?)、125万件にもおよぶ個人情報が流出する事態となりました。

職員が情報系の端末に、個人情報データの一部を作業用として持ってきて、作業時にファイルにパスワードをかけていなかった問題と、端末内に置き去りにしてしまったことが問題として指摘されていました。

そこで、もしも、日本年金機構がGmail(G Suite)を利用していたら、このような情報流出事故にはならなかったのではないか?という点について、疑似的に試してみました。

実際に偽装ファイル添付のメールで試してみました。

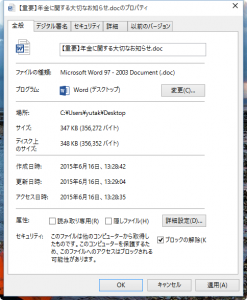

まずは、自作の小さなプログラム(.exe)を、アイコン、拡張子をMS Wordに偽装したものを作ってみました。

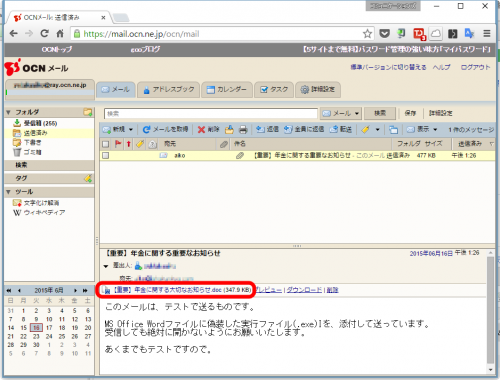

この偽装ファイルをメールに添付してGoogle Apps(Gmail)を利用しているアドレス宛てに送付してみます。

今回の事件では送信元のメールアドレスは「なりすまし」ではなかったようです。

従って、送信元のメールアドレスについては「なりすまし」ではなく、実在のアドレスから送信しました。

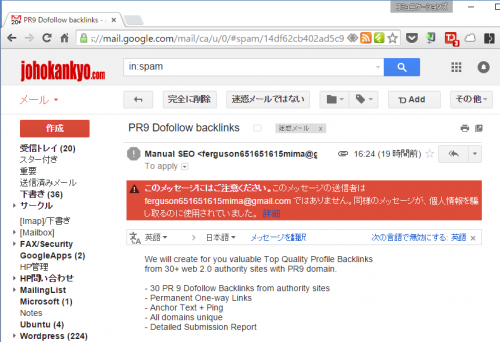

受信側は、Google Apps(Gmail)を利用しているメールアドレスです。

この偽装プログラムを添付したメールを、OCNメールから送信してみます。

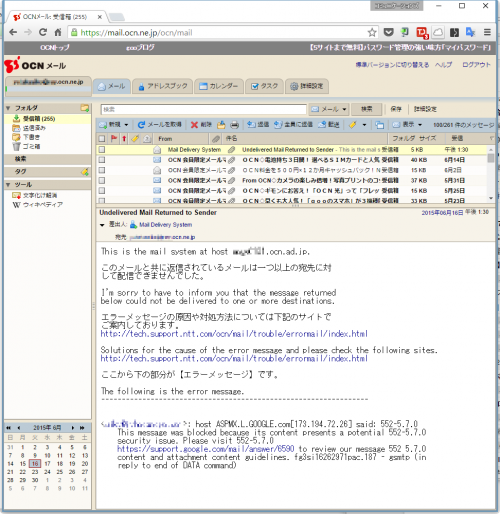

すると、Gmailでは偽装された実行ファイルであることを検知し、着信を拒否し、送信者に返送されています。

このような偽装された実行ファイルを添付したメールは、Gmailでは届きすらしません。

今回、試してみたのは、偽装した実行ファイルをGmailが受信拒否したという1点だけですが、この事だけでも、もしも日本年金機構がGmailを利用していれば、今回のような事件には至らなかったのではないか?と思う次第です。

ここで、改めてGmailが有する高度なセキュリティ機能についてまとめてみたいと思います。

Gmailの高度なセキュリティ機能

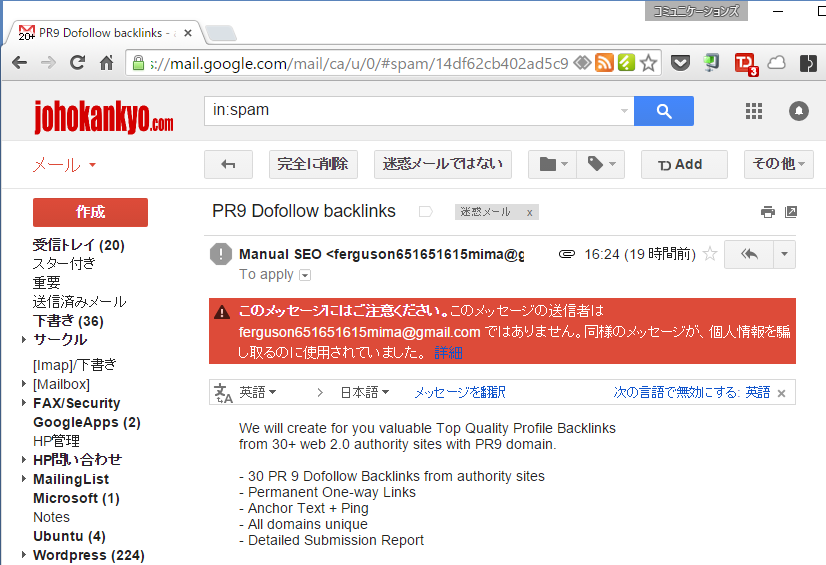

1、Gmailでは、「なりすましたメールアドレス」から送られてきたメールは、「迷惑メール」に振り分けられます。一時的にGoogleのサーバに保管されますが、放置したまま30日を経過すると自動的に削除されます。

自動的に迷惑メールに振り分けられれば、うっかり怪しいメールを開いてしまうミスは大幅に低減されることでしょう。

*ちなみに、今回の事件では、なりすましのメールアドレスではなかったようなので、実行ファイルを添付していない、プレインテキストのメールであれば、Gmailでも受信可能であったことと思います。

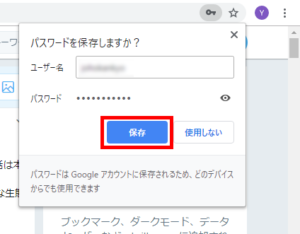

2、Gmailでは、メールにファイルが添付されている場合、メールを受信し、メールを開いたときに、自動的にウィルススキャンが行なわれます。

ちなみに、送信時にもウィルススキャンを行っているので相手先に迷惑がかかることもありません。

3、添付ファイルからウィルスが検出された場合、そのメールは受信を拒否されて、送信者に通知されます。また、メールを着信できたとしても、添付ファイルがウィルスに感染している場合、ダウンロードすることはできません。

送信時に添付ファイルがウィルスに感染している場合、感染を通知するエラーメッセージが表示されて、ファイルを添付して送信することはできません。

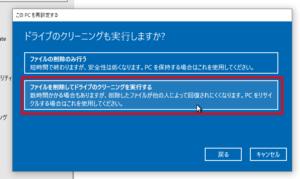

4、さらに、前回の事件のように、アイコンはMS Wordのものであるにもかかわらず、拡張子が「.exe」などの実行ファイルは送受信ができません。Gmailでは、.exeなどの実行ファイルだけではなく、それらをzipなどで圧縮したとしても送受信ができません。

前回の日本年金機構による情報漏えい問題については、以上のことから、Gmailを用いていれば防ぐでことができたのではないか?と思う次第です。

その上で、今回の場合には、マルウェアが添付されたメールを受信してしまい、開いてしまったことで、マルウェアがパソコン内に侵入してしまったわけですが、当然稼働していたと思われるウィルス対策ソフトが役にたたなかった事に関する疑問が浮かび上がります。

セキュリティ対策ソフトに関する素朴な疑問

今回、情報漏えい問題を起こしたパソコンにインストールされているセキュリティ対策ソフトは何なのかについてはネット上で具体的な名称が飛び交っていますが、正確な所はまだ分かっていません。

私はセキュリティ関係の専門家ではないので、詳しい技術的な事は分らないのですが、思いつくままに挙げてみると、セキュリティ対策ソフトについて、次のような疑問が浮かびます。

- メールサーバーでマルウェアを検知できなかった事

- 作業用として職員が用いているPC端末でも、メールの受信時/開封時に検知できなかった事

- 添付ファイルを開いてマルウェアが実行されたときにも検知できなかった事

- マルウェアの潜伏後も端末側では検知ができなかった事。

以上については、今回のマルウェアは厳密にはウィルスではなく自己増殖することがないこともあって、潜伏していたとしても検知は難しいかもしれません。

何よりも、進化した亜種であったため、検知もできなかったのかもしれません。

しかし、それでもまだまだ疑問は残ります。

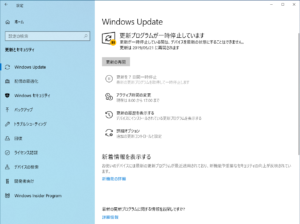

- セキュリティ対策ソフトは最新の定義ファイルにアップデートされていたのか?

(されていたとは思いますが) - 進化した亜種に対する定義ファイル(データベース)が、まだできていなかったのか?

(できていなかったのだとは思いますが) - もし、そうだとしても、未知のマルウェアを「疑わしいファイル」として検知するヒューリスティック検知機能は働いていなかったのか?

(これが一番のポイントになるのではないかと思います) - マルウェアの潜伏後、不審な通信をファイヤーウォール機能で検知し通信を遮断することは、できなかったのか?

- マルウェアの潜伏後、パソコンのセキュリティ・スキャンは行われていたのか?

- 自動でセキュリティ・スキャンを行うようにスケジューリングされていたのか?

- 職員がセキュリティソフトの設定を勝手に変更できるようになっていなかったか?

リアルタイム・スキャンで逃してしまっても、潜伏後に検出し駆除できれば、これほどの問題にはならなかったのではないでしょうか?

繰り返しになりますが、進化した今回の亜種を「疑わしいファイル」として検知する事はできなかったのでしょうか?

セキュリティ・ソフトは頼りにならないの?

あるベンダーの調査では、偽装ファイルを添付したなりすましメールを送信するテストを行ったところ、約1割がそのメールを開き、さらには偽装ファイルまで開いてしまったそうです。

セキュリティ意識が高いと思われる企業でもこのような結果です。

つい、うっかりというミスはあります。起こります。人間だもの。。。

その「つい、うっかり」のために、セキュリティ・ソフトに頼りたいわけです。

決して安くはない利用料を払って、システムのリソースを喰い、本来のPCの性能を低下させてしまうセキュリティソフトを、パソコンに入れてでも、脅威に備える、いわば保険として利用しているわけです。

ところが、いざというときに、役に立ってくれない・・・ということになると、ユーザーの立場としては、何を頼ればいいの?ということになってしまいます。

#まぁ、そもそも使い方を間違えると凶器にもなってしまうような道具を使って、職人が素晴らしい仕事をするように、パソコン&ネットワークも道具として正しい使い方と手入れが必要なのではありますが。。。

・・・と思っていたら、次のような記事がありました。

「日本年金機構を狙った遠隔操作型マルウェアは「Emdivi」 – FFRI」(マイナビニュース)

- “サイバーセキュリティ領域の研究開発活動を展開しているFFRIは6月11日、標的型攻撃対策ソフトウェア「FFR yarai」および個人 PC 向けセキュリティソフト「FFRI プロアクティブ セキュリティ」が日本年金機構を狙う遠隔操作型マルウェア「Emdivi」をリアルタイムに検知・防御が可能であったことを公表した。”

- ”従来のセキュリティ対策で用いられているシグニチャやパターンファイルなどに依存せず、標的型攻撃で利用される攻撃の特徴を5つのヒューリスティックエンジンにより、様々な角度から分析し、未知の脅威に対して高い精度で攻撃を検知・防御する製品”

http://news.mynavi.jp/news/2015/06/12/162/

やはり、従来型のセキュリティ・ソフトはもはや限界なのでしょうか?

最後に

私自身、実際のところ、メールはGmail以外は怖くて使えません。

お客様にも今のところはGmailしかオススメしていません。

しかし、日本の公共団体がGoogleのソリューションを用いるというのは、いろいろと事情があるのかもしれません。

日本企業のどこかが、Gmailと同等、あるいはそれ以上のものをリリースしてくださることを願って止みません。